近日因為收到數千名Facebook用戶投訴,當收到朋友在Facebook上「標記」自己的通知,便立即遭電腦病毒感染,因此吸引到研究人員的注意力,經過深入調查後,揭發新的網絡犯罪攻擊活動,而且還牽涉到Google的Chrome瀏覽器,透過兩階段的攻擊活動,才會導致大量用戶從Facebook感染病毒。

兩階段感染過程

表面上,用戶好像被朋友在Facebook上標記完,就遭病毒感染。事實上,一切起因其實是在標記內容留言的連結上,只要一點擊,惡意程式就在用戶的電腦上安裝,並且分為兩個階段,準備入侵新用戶的Facebook帳戶,重複以上步驟再次向外傳播。

階段一:入侵Chrome瀏覽器準備取得Facebook權限

點擊「標記」的用戶,將會從一條連結轉址到Google Docs之上,該連結會自動下載一個JavaScript檔案,名為「comment_27734045.jse」,它是一個木馬下載器,然後一個名為「AutoIt.exe」檔案將會自動下載和執行。

![]()

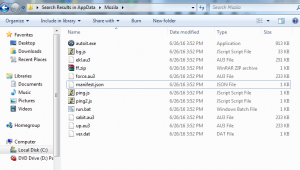

執行檔案後,一連串檔案會從C&C伺服器上下載,全部以圖像檔.jpg作為副檔名後再自動更改成為真正的檔名,包括.exe、.bat、.au3、.zip、.json、.dat和.js檔案,而且從部份檔案編碼中可以看到,有使用土耳其語命名的部份。

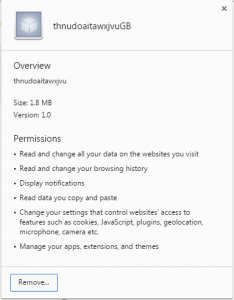

惡意程式暗地裡進行的工作仍然繼續,下一步是關閉使用中的瀏覽器,在桌面上增加一個Chrome瀏覽器的截徑,並開啟已受感染的Chrome瀏覽器讓受害者更容易掉入陷阱。新開啟的瀏覽器有兩個可疑之處,第一,預設有一個Facebook登入的分頁,而且沒有正常地自動恢復登入狀態,第二,一個新插件被安裝在Chrome瀏覽器之上。新插件為黑客提供新的權限,不但保護自己免被刪除,更主動攔截網絡保安供應商的網站,以避免惡意行為被偵測。

第二階段:盜取權限進一步散播

當用戶準備再次登入Facebook的時候便會進入第二階段,從C&C伺服器載入遠端指令,並在用戶的電腦上執行一個JavaScript檔案,登入畫面會出現安全警告,並要求用戶依照指示進行設定,用作奪取用戶的Facebook帳戶,並且再以相同手法向其他人散播惡意程式。

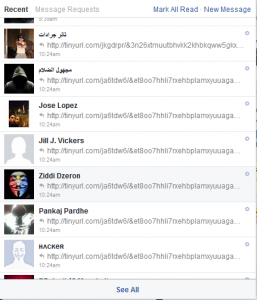

當用戶登入之後,可以看見攻擊已經發動,用戶所有朋友都會「標記」在惡意程式連結的訊息上,如果有朋友不慎點擊連結,便會觸發上文提及的感染程序,一直不停循環。

如何自我檢查?

此惡意程式,是專門針對使用Windows作業系統的Facebook用戶,所有Windows用戶都是高危一族,其次是Windows作業系統的手機,也存在著一定風險,但是並不支援Android和iOS,所以這兩個熱門系統將完全免疫。用戶如果想知道自己有沒有「中招」,可以打開Chorme瀏覽器尋找有沒有「thnudoaitawxjvuGB」的插件,另外也可以執行「開始 > 執行 > %AppData%Mozila」的指令,如果存在「autoit.exe」和「ekl.au3」,該裝置已經受到感染。

如果受到感染該如何處理?

登出Facebook帳戶,關閉瀏覽器,拔除網絡連線,建議尋找專家檢查電腦和清除餘下的惡意程式。最重要,安裝最新的防毒軟件,卡巴斯基實驗室的產品可以有效地進行偵測和防禦。

如果再被朋友標記該如何處理?

用戶可以如常地使用社交媒體,不過要注意,不要點擊可疑的連結,也要留意有否不明來歷的檔案安裝到你的電腦或手機。現時Facebook已經封鎖了散播病毒相關的技術,Google也移除了超過一個相關可插件,暫時未有新傳媒個案的報告,不過用戶應該時刻保持警惕。

資料來源:Securelist